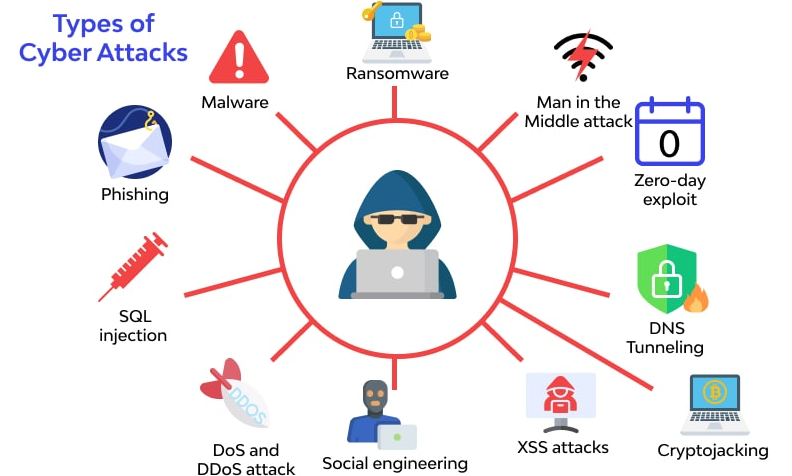

深入探究网络入侵技术大全

本文我们将更详细地研究黑客用来突破防御并造成破坏的具体技术。请记住,了解这些对于建立强大的网络安全策略至关重要。

利用软件漏洞

•零日漏洞:这些漏洞针对的是软件供应商尚未察觉的漏洞,因此没有时间进行修补。零日漏洞受到黑客的高度重视,因为它们提供了直接入侵的途径。

•缓冲区溢出:黑客利用恶意代码填充软件内存区域的一种技术。如果操作得当,他们便可以在目标机器上执行代码。

•跨站点脚本 (XSS):黑客将恶意脚本注入受信任的网站。当毫无戒心的用户访问该网站时,该脚本会在其浏览器中执行,从而可能窃取数据或破坏其会话。

•远程代码执行 (RCE):最危险的漏洞之一,它允许黑客在易受攻击的远程系统上直接执行命令或任意代码。

网络武器化

• ARP 欺骗(或投毒):黑客向网络发送虚假的 ARP(地址解析协议)消息,诱使设备将黑客的 MAC 地址与合法 IP 关联。这可以拦截流量。

• DNS 攻击:黑客可以攻击域名系统 (DNS) 服务器,将用户从合法网站重定向到恶意网站或完全破坏服务。

• Wi-Fi 攻击:攻击者利用无线协议(如旧的 WPA/WPA2 加密)中的漏洞来访问网络、拦截数据或插入恶意软件。

密码难题

•密码喷洒:黑客不会暴力破解单个账户,而是尝试对多个账户使用常用密码,以避免触发锁定机制。

•字典攻击:使用常用单词和可能的密码列表(例如“passwords3”)自动尝试登录。

•彩虹表攻击:黑客预先计算常用密码的哈希值,并将其与被盗的密码文件进行比较,从而比暴力破解更快地破解它们。

部署恶意软件

•病毒:一种典型的、自我复制的恶意代码,它会附加在文件中并在共享文件时传播。

•蠕虫:自我复制,无需人工干预即可传播,利用网络漏洞。

•木马:看似合法,但在运行时,它们会释放恶意负载 - 可能是安装勒索软件或创建后门。

•键盘记录器:秘密记录击键、获取密码和其他敏感数据。

• Rootkit:旨在深入操作系统,让黑客在隐藏的同时获得特权访问。

高级持续性威胁 (APT)

APT 通常与国家支持的黑客活动有关,是针对特定目标的复杂而长期的活动。它们涉及:

•扩展侦察:彻底研究目标以制定有针对性的攻击。

•定制恶意软件:专门针对目标系统开发恶意软件,使其更难被检测到。

•横向移动:一旦进入网络,攻击者就会破坏网络内的更多系统,寻找有价值的资产。

网络入侵技术种类繁多,而且不断发展。这些例子凸显了为什么警惕防御至关重要。了解最新威胁、定期修补软件和分层安全解决方案是领先于对手的关键。